Xuất hiện loại malware mới “Made in China” cực nguy hiểm, né được hết các phần mềm diệt virus

Mức độ nguy hiểm của malware này không chỉ ở khả năng thu thập, nghe trộm dữ liệu mà còn ở khả năng tránh né phát hiện từ các chương trình diệt virus.

Hãng bảo mật Check Point cho biết vừa phát hiện ra một loại malware nguy hiểm, từng được sử dụng trong nhiều chiến dịch tấn công nghe trộm từ Trung Quốc nhắm vào các tổ chức quan trọng ở Đông Nam Á. Giờ đây malware này đang được nhóm hacker Sharp Panda sử dụng để nhắm đến các tổ chức chính phủ cấp cao ở các nước thuộc khu vực Đông Nam Á, bao gồm Việt Nam, Thái Lan và Indonesia.

Báo cáo của Check Point cho biết, chiến dịch tấn công sử dụng malware này đã được tiến hành từ cuối năm 2022 và tiếp diễn cho đến năm 2023. Các chiến dịch này thường mở đầu bằng những cuộc tấn công lừa đảo để thu thập thông tin đăng nhập vào hệ thống.

Chuỗi tấn công lây nhiễm của malware mới

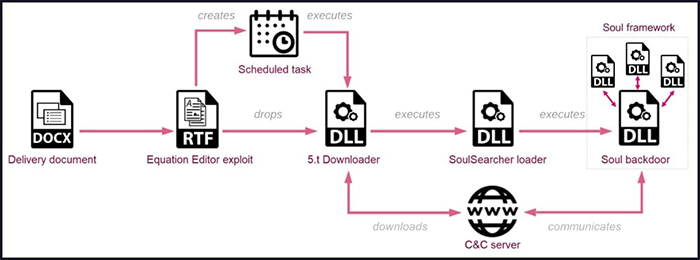

Theo phát hiện của Check Point, chiến dịch tấn công của Sharp Panda bắt đầu bằng việc sử dụng các email lừa đảo chứa file Docx nhúng mã độc bên trong. Nhiệm vụ của nó là triển khai kit RoyalRoad RTF vào máy tính nạn nhân, nhằm tìm kiếm và khai thác các lỗ hổng chưa được vá để cấy malware vào bên trong.

Chuỗi tiến trình tấn công của malware Soul. (Ảnh Check Point).

Trong trường hợp này, bộ khai thác sẽ tạo ra một tác vụ được lập lịch trước, sau đó cấy vào và thực thi một trình downloader để tải xuống file DLL độc hại. Đến lượt mình, file DLL này sẽ tiếp tục được nạp vào hệ thống và tải xuống một file DLL thứ hai, có tên SoulSearcher, từ máy chủ C2.

File DLL thứ 2 này sẽ tạo ra một key registry, trong đó phần giá trị sẽ chứa phần payload cuối cùng đã được nén lại, để sau đó có thể giải nén và đưa module backdoor Soul vào bộ nhớ RAM, giúp malware này tránh né được sự phát hiện của các công cụ antivirus thường chạy trên hệ thống bị xâm phạm.

Chi tiết về cách thức tấn công của Soul malware

Khi được thực thi, phần module chính của Soul malware sẽ thiết lập kết nối với máy chủ C2 và chờ đợi các module bổ sung để mở rộng chức năng của nó.

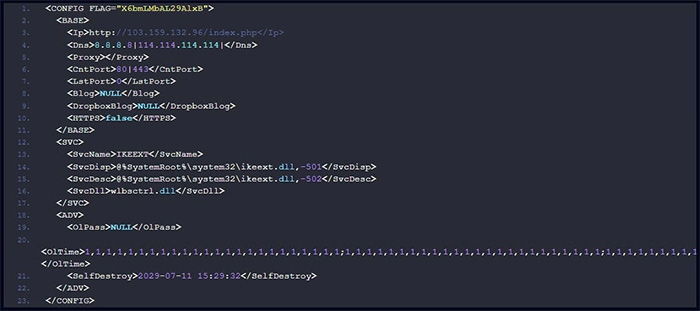

Trong phiên bản mới được Check Point phát hiện và phân tích, malware này còn trang bị chế độ "radio silence" cho phép các tác nhân độc hại có thể không liên lạc với máy chủ ra lệnh ở những khung giờ nhất định trong tuần – thường là giờ làm việc của máy tính nạn nhân – để tránh né việc bị phát hiện.

Cấu hình backdoor chính của malware. (Ảnh Check Point).

Đại diện Check Point cho biết: "Đây là một tính năng tấn công mạng cao cấp cho phép các tác nhân độc hại hòa trộn dòng liên lạc của chúng với băng thông chung của thiết bị và giảm khả năng bị phát hiện trong mạng lưới liên lạc".

Hơn nữa, phiên bản mới này còn được nhúng một giao thức liên lạc tùy chỉnh với máy chủ C2, sử dụng các phương pháp truy vấn HTTP khác nhau, bao gồm cả truy vấn GET, POST và DELETE.

Các phương pháp truy vấn HTTP khác nhau giúp malware này trở nên linh hoạt hơn và nhiều khả năng hơn, ví dụ truy vấn GET có thể được sử dụng để lấy dữ liệu xuống trong khi truy vấn POST có thể gửi dữ liệu lên.

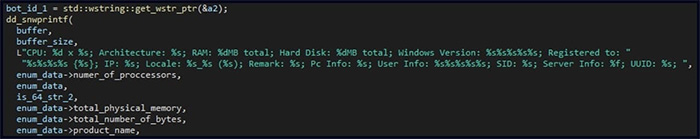

Dữ liệu hệ thống được gửi lên máy chủ malware, bao gồm thông tin phần cứng và hệ điều hành. (Ảnh Check Point).

Để thiết lập liên lạc được với máy chủ C2, ban đầu malware Soul sẽ tự đăng ký và gửi dữ liệu dấu vân tay (fingerprint) của máy tính nạn nhân (bao gồm chi tiết phần cứng, loại hệ điều hành, khung thời gian, địa chỉ IP) tới C2, sau đó nó sẽ bắt đầu một vòng lặp liên lạc vô hạn đối với máy chủ này.

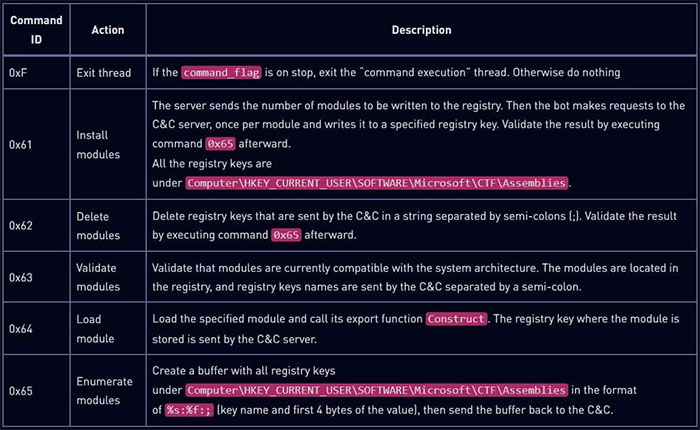

Các câu lệnh chức năng được malware Soul hỗ trợ. (Ảnh Check Point).

Từ máy chủ C2 này, malware Soul sẽ nhận được các câu lệnh để tải xuống các module bổ sung, thu thập và gửi lại các dữ liệu phần cứng hệ thống, khởi động lại liên lạc với máy chủ hoặc thoát khỏi tiến trình hoạt động.

Check Point không lấy được mẫu của các module bổ sung này nhưng họ cho rằng chúng có thể thực hiện một số chức năng chuyên dụng, ví dụ thao tác với file, lọc dữ liệu, ghi lại keylog, chụp ảnh màn hình và nhiều chức năng nguy hiểm khác. Hàng loạt chức năng này cho thấy mức độ nguy hiểm của những chiến dịch tấn công sử dụng Soul malware để nghe trộm khi nó thu thập được hàng loạt dữ liệu nhạy cảm trong máy tính. Điều đáng sợ hơn cả là chúng có thể tránh né được sự phát hiện của các chương trình diệt virus, do vậy có thể thu thập dữ liệu trong thời gian dài mà không bị ngăn chặn.

Video quay vụ tử hình Saddam phát tán trên Internet

Mặc dù chính quyền Iraq không công bố bất kỳ video nào liên quan đến vụ tử hình cựu Tổng thống Saddam Hussein, nhưng những hình ảnh ông Saddam bị treo cổ vẫn xuất hiện trên Internet. Một số hãng truyền hình còn sử dụng những hình ảnh trong các bản tin của

Cách giấu số và ẩn ID người gọi trên iPhone và Android

Dưới đây là những cách giấu số điện thoại trên thiết bị iPhone hoặc Android. Tuy nhiên, hãy nhớ rằng nhiều người ngày nay tự động từ chối nhận cuộc gọi từ số lạ, vì thế, họ có thể không trả lời cuộc gọi của bạn.

Vì sao Cốc Cốc không tải được video về máy tính?

Cốc Cốc trình duyệt thuần Việt dựa trên mã nguồn của Google Chrome, Cốc cốc với nhiều chức năng rất tiện lợi như lướt web nhanh, tự gõ tiếng Việt, tải về video miễn phí…

Tên miền .xxx có bị “xếp xó” thêm lần nữa?

ICANN đang chuẩn bị bỏ phiếu cho bản dự thảo về tên miền .xxx - khu “đèn đỏ” dành cho các trang web khiêu dâm. Tuy nhiên, lần này, tổ chức lại tiếp tục vấp phải những phản ứng mạnh mẽ từ phía các ông chủ của ngành “công nghiệp khiêu d&aci

Những lưu ý quan trọng khi rút tiền tại ATM bằng căn cước công dân (CCCD) gắn chip

Tính năng rút tiền tại máy ATM bằng thẻ căn cước công dân (CCCD) gắn chip dù chỉ vừa được triển khai thí điểm song đã thu hút được sự quan tâm của phần lớn người dân.

Cách kiểm tra độ chai của pin điện thoại chính xác nhất

Điện thoại sau một thời gian sử dụng sẽ xuất hiện tình trạng chai pin khiến pin hết trong thời gian ngắn, bị giật lag hoặc đơ…