Ransomware, phần mềm mã độc chuyên khóa máy hoặc file rồi đòi tiền chuộc

Ransomware là một loại malware (phần mềm mã độc) ngăn chặn hoặc giới hạn người dùng sử dụng thiết bị, hệ thống hoặc dữ liệu của mình. Một số thì đi mã hóa file khiến bạn không thể mở được tài liệu quan trọng, một số khác thì dùng cơ chế khóa máy để không cho nạn nhân tiếp tục sử dụng.

Tìm hiểu về phần mềm độc hại - Ransomware

Hãng bảo mật Trend Micro giải thích thêm rằng loại malware này buộc nạn nhân phải trả tiền để lại có quyền sử dụng tiếp hệ thống của họ, thế nên mới có chữ ransom - nghĩa là tiền chuộc. Khoảng tiền này có khi chỉ vài đô la, có khi lên đến vài chục, thậm chí là cả trăm USD (từng có trường hợp phải trả 600$). Một số tin tặc khác thì dùng bitcoin cho an toàn và tránh bị bắt. Nhưng cũng cần nhấn mạnh rằng ngay cả khi bạn đã trả tiền rồi thì không có gì đảm bảo tin tặc sẽ cấp quyền trở lại cho bạn hay còn làm thêm điều gì tệ hại hơn.

Ransomware lây nhiễm theo cách nào và nó làm gì khi về máy của chúng ta?

Ransomware có thể bị download xuống máy người dùng bằng nhiều cách khác nhau. Cách phổ biến đó là lừa người dùng vào một website giả mạo hoặc website đã bị chèn mã độc. Một số ransomware thì được "thả bom" vào máy của chúng ta bằng cách đi kèm theo những malware khác hoặc đính kèm trong email.

Bên cạnh việc lợi dụng email, website để phát tán, ransomware còn tận dụng các lỗ hổng bảo mật của hệ điều hành hoặc các phần mềm để lây nhiễm và chạy. Chỉ mới hồi giữa năm nay McAfee cho hay họ phát hiện ra một họ ransomware chuyên khai thác lỗi của Adobe Flash để xâm chiếm vào máy tính.

Một khi bắt đầu chạy lên, ransomeware thường là một trong hai chuyện sau:

- Khóa màn hình thiết bị của bạn

- Mã hóa một số tập tin và đòi password để mở

Ở tình huống thứ nhất, ransomware sẽ hiện một hình ảnh hay cảnh báo gì đó chiếm trọn màn hình của bạn và bạn không có cách gì có thể tiếp tục sử dụng máy nữa, dù cho đó là PC hay smartphone, tablet. Hình ảnh hoặc thông báo đó cũng sẽ hướng dẫn nạn nhân là họ nên làm gì để trả tiền chuộc cho tin tặc. Trong khi đó, các ransomware sử dụng cơ chế mã hóa file thì tìm đến những văn bản, bảng tính và các file tài liệu quan trọng trong máy và khóa chúng lại.

Theo Trend Micro và Norton, ransomware còn được gọi là "scareware" bởi nó buộc người dùng trả tiền thông qua việc đe dọa người dùng. Hacker có thể nói những câu đại loại như: "Nếu anh không trả tiền cho tôi, dữ liệu của anh sẽ mất hết trong 7 ngày", hoặc "Hãy trả tiền ngay hoặc không bao giờ được xài chiếc điện thoại đó nữa". Hãy thử tưởng tượng bạn đang có những tài liệu trị giá hàng trăm triệu đồng, thậm chí là các file dự án trị giá cả tỷ đồng thì liệu bạn có sợ hay không khi bị khóa file kiểu đó. Hoặc giả dụ bạn chỉ có một cái máy tính duy nhất, bao nhiêu ảnh và file quý đều nằm trong đó, giờ thì máy bị như thế thì chắc hẳn bạn cũng tỏ ra lo lắng chứ.

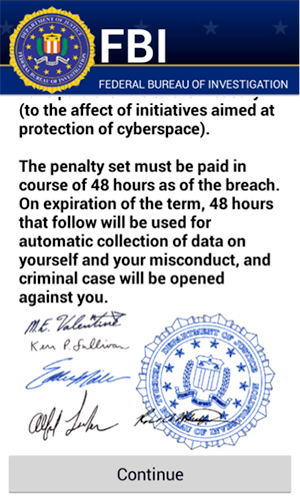

Cần lưu ý rằng ransomware không chỉ chạy trên máy tính mà nó còn có thể thâm nhập vào điện thoại và cả thiết bị di động. Năm 2014, có một ransomware đã hiển thị thông báo giả làm FBI để đòi người dùng nộp tiền nếu muốn tiếp tục sử dụng máy và không bị bắt.

Màn hình của ransomware trên Android giả làm FBI

Lịch sử ransomware

Những trường hợp đầu tiên bị dính ransomware mà được ghi nhận là tại Nga vào năm 2005 - 2006. Khi đó, một ransomare mang số hiệu TROJ_CRYZIP.A đã nén các tập tin quan trọng của người dùng lại thành một file zip rồi xóa đi các tập tin gốc. Để mở file zip này thì cần có password. TROJ_CRYZIP.A còn tạo một file văn bản để làm "thư tống tiền", trong đó nói rằng người dùng muốn có password để mở file zip thì phải trả 300$.

Ở thời gian đầu, ransomware thường tìm và khóa các file tài liệu, ví dụ như .doc, .xls, hoặc các tập tin thư viện, tập tin thực thi của phần mềm như .dll hoặc .exe. Đến năm 2011, chúng ta bắt đầu nghe về SMS ransomware. Con ransomware với số hiệu TROJ_RANSOM.QOWA liên tục hiển thị một thông báo đòi tiền khiến cho người dùng bực mình, để rồi cuối cùng họ phải trả "tiền chuộc" bằng cách nhắn tin đến một số SMS đặc biệt có tính phí.

Nguy hiểm hơn, có một số ransomware còn thâm nhập vào Master Boot Record (MBR) của một máy tính. Bằng cách này, ransomware sẽ ngăn không cho hệ điều hành chạy lên, hay nói cách khác là làm tê liệt luôn cả hệ thống. Để làm được điều đó, ransomware đã copy phần MBR gốc, sau đó ghi đè lên MBR này bằng mã độc của chính nó trong nhiều lần. Khi hệ thống bị buộc phải khởi động lại, malware sẽ bắt đầu phát huy tác dụng của mình. Hệ điều hành sẽ không chạy lên, thay vào đó là một dòng đòi tiền bằng tiếng Nga.

Vượt ra khỏi biên giới Nga

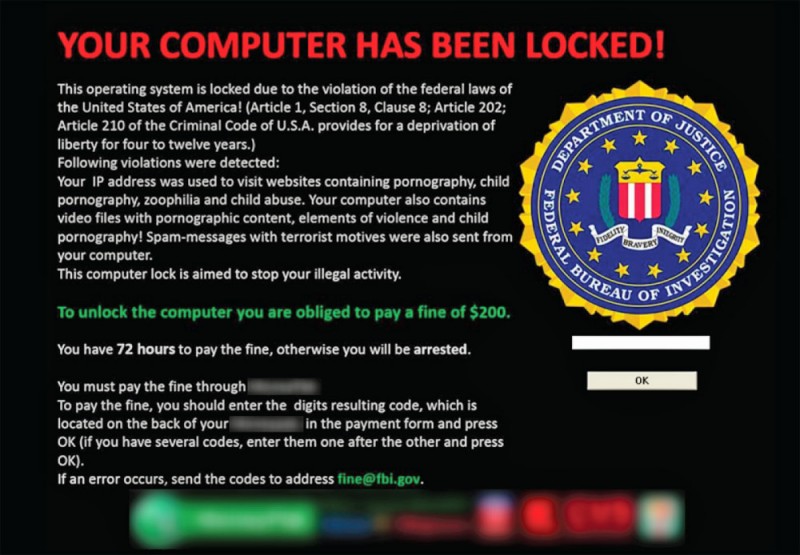

Ban đầu ransomware chỉ hoành hành ở Nga, nhưng nhờ vào cách kiếm lợi nhanh, nhiều và dễ như thế này nên nhiều tin tặc đã bắt đầu áp dụng nó cho các nước Châu Âu. Tính đến tháng 3/2012, hãng Trend Micro nói rằng họ đã ghi nhận sự phát tán ransomware ở cả Châu Âu lẫn Mỹ và Canada. Lúc này các ransomware không còn hiển thị thông báo đòi tiền đơn giản nữa, thay vào đó nó mạo danh cơ quan cảnh sát địa phương nói rằng người dùng đã làm điều xấu gì đó và yêu cầu trả tiền nếu không muốn bị bắt hay điều tra (thực chất là không có, tin tặc chỉ đang trục lợi mà thôi).

Năm 2012, ransomware TROJ_RANSOM.BOV từng bị "nhúng" vào một trang web bán hàng của Pháp, từ đó lây nhiễm xuống máy tính người dùng tại Pháp và Nhật (nơi hãng có một lượng lớn người dùng). Con malware này cũng hiển thị một thông báo giả từ cơ quan cảnh sát của Pháp để đe dọa người ta.

Cũng trong năm 2012, có một số ransomware không hiển thị "giấy đòi tiền" bằng chữ mà phát đoạn ghi âm bằng giọng nói theo ngôn ngữ địa phương. Một số khác thì hiển thị logo chứng chỉ bảo mật giả để thu hút lòng tin của người dùng. Một số khác thì can thiệp vào các tập tin quan trọng của hệ thống và khiến máy không thể hoạt động bình thường.

Sự nổi dậy của ransomware giả mạo cảnh sát

Trong một bài post trên blog của mình, Symantec nói rằng ransomware còn thông minh đến mức có khả năng nhận biết quốc gia mà bạn đang ở (thông qua địa chỉ IP) để hiển thị thông báo bằng ngôn ngữ địa phương, kèm theo đó là logo của cảnh sát sở tại. Những con malware như thế này còn được gọi bằng cái tên Reveton. Đáng báo động hơn, tốc độ lây lan của ransomware càng lúc càng nhanh hơn, và đã có một số biến thể được Norton phát hiện lên đến 500.000 lần trong chỉ 18 ngày.

Thêm một ví dụ về ransomware giả mạo FBI trên máy tính

Các chuyên gia của Symantec còn đưa ra ví dụ cụ thể về một trường hợp mà họ từng nghiên cứu trong vòng 1 tháng. Trong số những người bị nhiễm thì có 2,9% người trả tiền, và mặc dù con số này trông có vẻ nhỏ nhưng với tội phạm mạng thì nó là một món tiền lớn vì:

- Trong 1 tháng nghiên cứu nói trên, có 68.000 máy tính đã bị lây nhiễm, tức khoảng 5.700 máy mỗi ngày

- Ransomware đòi tiền chuộc khoảng 60$ đến 200$ để mở khóa một cái máy tính

- Mỗi ngày, có khoảng 2,9% người dùng - tương đương 168 người - trả tiền cho tin tặc, vậy tính ra hắn ta có thể hưởng được 33.600$ mỗi ngày, hay 394.000$ mỗi tháng. Sao, giờ thì theo bạn con số đó có còn nhỏ nữa không?

Nhưng đây chỉ là một vụ, có những biến thể Reveton đòi ít tiền hơn, có các băng hacker khác thì đòi tiền theo cách khác, nên số tiền không thể chỉ nhân lên một cách đơn giản như thế. Symantec ước tính có khoảng 5 triệu USD bị "rút" khoảng các nạn nhân của ransomware mỗi năm.

Một số biến thể Reveton không yêu cầu chuyển khoản trực tiếp, thay vào đó chúng buộc nạn nhân phải thanh toán thông qua hệ thống UKash, PaySafeCard, hoặc MoneyPak. Đây là các hệ thống chuyển tiền có khả năng đảm bảo tính nặc danh và không để lại dấu vết tài chính, nhờ vậy mà tin tặc có thể nhận tiền rồi rút êm mà không bị điều tra hay bắt giữ.

Video về cách hoạt động của con ransomware tên là TorrentLocker

Sự tiến hóa của CryptoLocker

Khoảng cuối năm 2013, người ta ghi nhận một loại ransomware mới. Những biến thể này giờ đây mã hóa file thay vì khóa máy tính như lúc trước, vì vậy mà chúng được gọi bằng cái tên "CryptoLocker" (chữ crypto có nghĩa gốc là bí mật, còn trong thế giới máy tính thì nó là mã hóa). Bằng cách này, tin tặc có thể đảm bảo rằng người dùng vẫn phải trả tiền ngay cả khi họ đã dùng các công cụ bảo mật để xóa malware.

Trong các thông báo đòi tiền, CryptoLocker thường nói rằng nó dùng cơ chế mã hóa "RSA-2048", nhưng theo nghiên cứu của các hãng bảo mật như Symantec, Trend Micro hay McAfee thì malware kết hợp cả phương thức mã hóa AES với RSA.

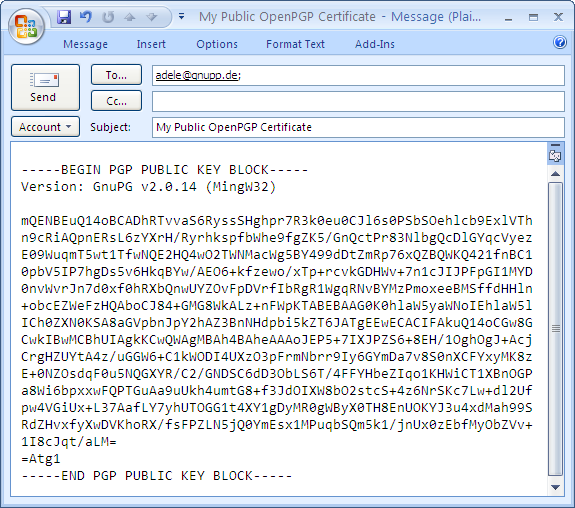

RSA là phương thức mã hóa dùng khóa không đối xứng, tức là nó dùng 2 khóa (khóa ở đây chỉ đơn giản là một đoạn kí tự dài, dựa vào kí tự trong đó mà việc mã hóa file sẽ thay đổi). Một khóa dùng để mã hóa dữ liệu, khóa còn lại xài khi cần giãi mã file. Một trong hai khóa sẽ được cung cấp rộng rãi cho người bên ngoài, gọi là public key, cái còn lại chỉ được người dùng lưu giữ và gọi là private key. Trong khi đó, AES thì dùng khóa đối xứng, tức là việc mã hóa và giải mã sẽ dùng chung một khóa.

Một khóa (key) để mã hóa / giải mã trông sẽ tương tự như thế này

Quay trở lại với CryptoLocker, nó dùng AES để mã hóa file trên máy tính của bạn. Theo lý thuyết, cần phải có một khóa để giải mã file này, và khóa đó được nhúng trong chính tập tin bị ảnh hưởng. Nhưng vấn đề nằm ở chỗ khóa đó lại bị mã hóa bằng một public key của RSA, thế nên chúng ta cần có một private key để giải mã. Và tất nhiên, private key đó chỉ nằm trong tay hacker mà thôi. Để được cung cấp đoạn ký tự private key này, bạn buộc phải trả tiền cho hacker.

Các nghiên cứu sâu hơn cho thấy rằng để phát tán CryptoLocker, tin tặc đã dùng đến một chiến dịch spam mail. Các bức thư spam này chứa một tập tin đính kèm thuộc về con malware TROJ_UPATRE, một họ maleware nhỏ gọn và có chức năng download đơn giản. Sau khi chạy trên máy tính người dùng, TROJ_UPATRE sẽ tải về một malware khác gọi là ZBOT, rồi ZBOT lại tải tiếp CryptoLocker.

Khoảng cuối năm 2013, một biến thể mới của CryptoLocker xuất hiện. Với tên gọi WORM_CRILOCK.A, biến thể này có thể lây lan thông qua các ổ USB hay HDD rời, điều này làm tốc độ phát tán tăng lên so với các biến thể khác. Nó cũng không phụ thuộc vào các malware có khả năng download, thay vào đó nó giả mạo như là một phần mềm kích hoạt nằm ẩn trên các file chia sẻ ngang hàng (torrent).

Một biến thể khác cũng không kém phần nguy hiểm là CryptoDefense (tên khác: Cryptorbit). Nó mã hóa rất nhiều thứ, từ các lịch sử duyệt web, cơ sở dữ liệu, hình ảnh, phim, các file Office và hơn thế nữa. Nó còn thông minh đến mức có khả năng đi tìm các file backup và xóa đi để người dùng không thể làm gì khác ngoài việc trả tiền để được cung cấp khóa giải mã.

Cướp tiền ảo

Trong thời gian gần đây, các Ransomware đã tiến hóa để đòi tiền chuộc bằng các loại tiền ảo (ví dụ: Bitcoin, MultiBit, Electrum...). Loại malware này được gọi là BitCrypt. Biến thể đầu tiên sẽ thêm đuôi ".bitcrypt" vào các file đã mã hóa và chỉ dùng giấy tống tiền bằng tiếng Anh. Biến thể thứ hai thì thêm đuôi ".bitcrypt 2" vào các file và có thể hiển thị thông báo đòi chuộc bằng 10 ngôn ngữ khác nhau. Chúng cũng dùng phương thức mã hóa AES và RSA để mã hóa file.

Cũng có loại Ransomware đi mã hóa những tập tin quan trọng của các phần mềm tiền tệ ảo. Những file này chứa danh sách giao dịch, tùy chọn của người dùng hay thông tin tài khoản. Để tiếp tục sử dụng chúng, người dùng phải trả tiền cho hacker.

Tương lai của ransomware

Năm 2014 có một loại malware gọi là Critroni, còn gọi là Curve-Tor-Bitcoin (CTB) Locker. Nó sử dụng mạng lưới Tor để che giấu việc liên lạc với nạn nhân, một số khác cũng đòi bitcoin để làm tiền chuộc. Đến năm 2015, CTB Locker còn có them dịch vụ giải mã từng file một miễn phí, còn để giải mã một lượng lớn file thì vẫn phải trả tiền.

Các hãng bảo mật đều dự báo rằn trong thời gian tới ransomware sẽ được các tin tặc cải tiến để hoạt động hiệu quả hơn, mã hóa nhiều file hơn và có cách phát tán nguy hiểm hơn, ngấm ngầm hơn. Các ransomware mới cũng sẽ được cải tiến về khả năng ẩn mình để không bị phát hiện bởi các trình diệt virus hay các tính năng bảo mật của hệ điều hành.

Chỉ trong vài năm, ransomware đã vượt ra khỏi biên giới Nga để đi đến nhiều phần còn lại của thế giới. Với mô hình "kinh doanh" béo bở kèm theo các hình thức trả tiền nặc danh, ransomware sẽ ngày càng được tận dụng nhiều hơn để chiếm đoạt tiền của chúng ta. Chính vì thế, mỗi người nên tự biết cách bảo vệ mình trước những mối hiểm họa như thế này để tránh bị mất tiền oan ức.

Lời khuyên để tránh bị dính ransomware

Những lời khuyên này được tổng hợp từ McAfee, Trend Micro và cả Symantec. Chúng bao gồm:

- Sao lưu dữ liệu thường xuyên ra ổ rời, để lỡ file có bị mã hóa thì có thể lấy file backup dùng và không phải trả tiền cho hacker

- Áp dụng các bản vá bảo mật cho phần mềm và cả hệ điều hành ngay khi chúng được phát hành, bởi vì có một số ransomware lợi dụng lỗ hổng bảo mật để xâm chiếm hệ thống.

- Bookmark các trang web thường dùng và chỉ truy cập web bằng bookmark

- Với những link lạ, phải đọc kĩ tên miền của link xem nó có giống với trang chính thức hay không, có bị thêm bớt kí tự nào hay không, nếu có thì hãy xóa thư ngay, và đừng click vào link đó

- Chỉ tải về các file đính kèm trong email từ những người tin tưởng.

- Với các email được gửi hàng loạt đến nhiều người, đừng mở các file đính kèm ra vì có thể nó là thư mạo danh

- Dùng phần mềm chống virus và thường xuyên quét máy tính của mình (tất nhiên là có dòng này rồi, các hãng bảo mật trên đòi bán phần mềm chống virus mà).

Tên miền .xxx có bị “xếp xó” thêm lần nữa?

ICANN đang chuẩn bị bỏ phiếu cho bản dự thảo về tên miền .xxx - khu “đèn đỏ” dành cho các trang web khiêu dâm. Tuy nhiên, lần này, tổ chức lại tiếp tục vấp phải những phản ứng mạnh mẽ từ phía các ông chủ của ngành “công nghiệp khiêu d&aci

NTT Resonant - công cụ search độc đáo của Nhật Bản

Tập đoàn Bưu chính viễn thông Nhật Bản NTT vừa tiến hành một cuộc kiểm tra công cụ tìm kiếm thông tin trên Internet. Công cụ tìm kiếm NTT Resonant mang nét đặc thù mới, các kết quả tìm kiếm thông tin chỉ hiển thị trên một trang d

Treo ảnh của bạn lên Desktop

Sẽ có lúc bạn cảm thấy chán giao diện màn hình lúc nào cũng chỉ có một hình background. Với phần mềm XDeskPhoto thì điều đó “không có gì là khó tưởng tượng“.

Những điều cần biết về pin lithium-ion và cách tránh chai pin

Đây là những phương pháp chống chai pin có cơ sở khoa học dựa trên đặc tính của pin lithium-ion.

17 điều bạn có thể làm với chiếc máy tính cũ

Ngày nay với một chiếc máy tính có tốc độ xử lý vượt qua 2GHz mà chỉ có giá dưới 1.000USD thì một chiếc máy tính Pentium II 300MHz sẽ dùng để làm gì? Câu trả lời ở đây còn tuỳ thuộc việc bạn có sẵn sàng thử nghiệm, học t

Cách đơn giản để giữ bí mật các file cá nhân

Chỉ có một cách để giữ cho các file một cách bí mật đó là mã hóa chúng. Encrypting File System (EFS) trong hầu hết các thế hệ của Windows Vista, XP, 2000 mã hóa nội dung các file và thư mục, làm cho chúng trở lên khó khăn đối với những ng